Sicherheitsforscher sind Malware-Angriffen auf Diplomaten auf den Grund gegangen: Cloud-Dienste wie Google Drive und Dropbox sind bei Angreifern beliebt.

Die Threat-Intelligence-Gruppe Unit42 gab bekannt, dass aktuelle Malware-Angriffe über vertrauenswürdige Online-Speicherservices wie Dropbox und Google Drive getarnt würden. Ziel der Angriffe im Mai und Juni 2022 waren laut dem Bericht der Sicherheitsforscher von Palo Alto wohl Botschaften in Portugal und Brasilien. Als Angreifer identifizierte Unit42 die Gruppe Cloaked Ursa, die auch als APT29 bekannt ist. Amerikanische und britische Geheimdienste ordnen APT29 dem russischen Auslandsgeheimdienst Sluschba wneschnei raswedki (SVR) zu.

Spearphishing mit angeblichen Botschafts-Mails

Im May 2022 berichtete die Threat-Intelligence-Gruppe Cluster25 zum ersten Mal von Cloaked Ursas Malware-Aktivitäten unter Einbinden von Dropbox. Daraufhin begann Unit42 mit eigenen Untersuchungen: Unter dem Deckmantel der portugiesischen und brasilianischen Botschaft versendeten Angreifer im Mai und Juni Spearfishing-Mails. Als Köder dienten Links zu einem Agenda.pdf mit angeblichen Terminvorschlägen zum Treffen von Botschaftern. Dabei verwendeten die Angreifer die offiziellen Botschafts-Logos.

So funktioniert der Angriff

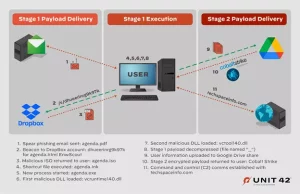

Laut Unit42 löst ein Klick auf die Agenda.html im Phishing-Dokument eine Kette von Aktionen aus, die mit dem Abgreifen von Nutzerinformationen und dem Ausliefern von Malware enden. Die Verknüpfung lädt eine ISO aus dem Zielverzeichnis, die Agenda.exe ausführt. Das Programm tarnt sich dabei als ein von Adobe signierter Prozess. Die Exe lädt zwei DLLs, wovon die zweite eine lauffähige .Net-x64-Datei im Arbeitsspeicher ausführt. Die tarnt sich als Google-Drive-Prozess und sammelt Daten des Nutzers ein. Nach dem Hochladen der Nutzerinformationen in Google Drive lädt der Prozess von dort CobaltStrike auf das Zielsystem herunter und führt dieses aus.